NIM :201731302

KELAS : KSK'A

QUIZ:

A. Algoritma

1. Deskripsikan hubungan KSK dengan Kriptografi Algoritma Kelompok!

Keamanan komputer adalah suatu cabang teknologi yang dikenal dengan nama keamanan informasi yang diterapkan pada komputer. Sasaran keamanan komputer antara lain adalah sebagai perlindungan informasi terhadap pencurian atau korupsi, atau pemeliharaan ketersediaan, seperti dijabarkan dalam kebijakan keamanan. Di kesempatan ini saya mendapat algoritma Blockchipermelakukan enkripsi terhadap sebuah data yang masuk, membaginya dalam blok blok data terebih dahulu, lalu proses enkripsi data di lakukan secara terpisah terhadap masing- masing blok data.

2. Jelaskan tentang Algoritma kelompok mulai dari: pengertian, sejarah, cara kerjanya (proses ekripsi dan proses deskripsi) , gambarkan flowchart berikan penjelasan!

Pengertian

Blok cipher merupakan algoritma kriptografi simetrik yang mengenkripsi satu blok plaintext dengan jumlah bit tertentu dan menghasilkan blok ciphertext dengan jumlah bit yang sama. Misalkan ukuran blok plaintext yang dienkripsi adalah 64 bit, maka akan menghasilkan ciphertext yang berukuran 64 bit.

Sejarah

Mode operasi paling awal, ECB, CBC, OFB, dan CFB , tahun 1981 dan ditentukan dalam FIPS 81, Mode DES Operasi. Pada tahun 2001, Lembaga Standar dan Teknologi Nasional AS (NIST) merevisi daftar mode operasi yang disetujui dengan memasukkan AES sebagai chiper block dan menambahkan mode RKPT di SP800-38A, Rekomendasi untuk Blok Cipher Mode Operasi. Akhirnya, pada bulan Januari 2010, NIST menambahkan XTS-AES di SP800-38E, Rekomendasi untuk Blok Cipher Mode Operasi: Mode XTS-AES untuk Kerahasiaan pada Perangkat Penyimpanan. Mode kerahasiaan lainnya ada yang belum disetujui oleh NIST.

Cara kerja

Enkripsi : metode untuk merubah plaintext menjadi chipertext.

Dekripsi : metode untukmerubah chipertext menjadi plaintext.

Enkripsi dan dekripsi dengan kunci K dinyatakan berturut-turut dengan persamaan

EK(P) = C

untuk enkripsi, dan

DK(C) = P

Fungsi E haruslah fungsi yang berkoresponden satu-ke-satu, sehingga

E-1 = D

Flowchart

Flowchart

pada flowchart di jelaskan bahwa si user menulis pesan terlebih dahulu, lalu pesan akan di enkripsikan dan di kompresi dengan menggunakan key yang telah sistem pilih dan pesan akan di kirim.

Study Kasus

tema : INDUSTRI

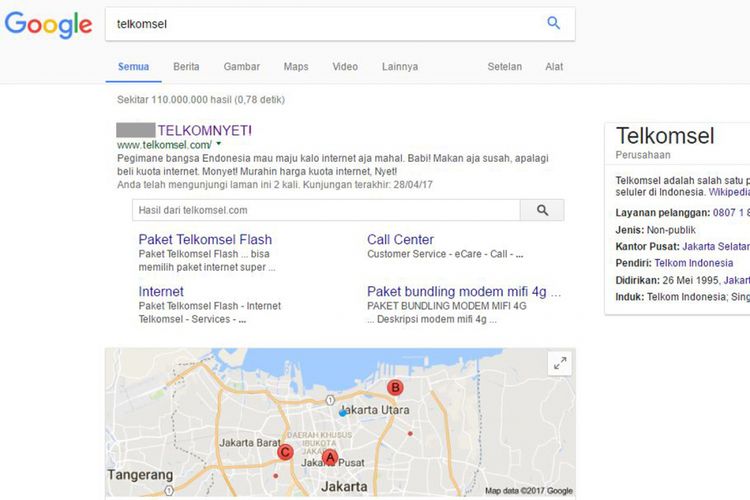

Situs Telkomsel Diretas, Berisi Keluhan Internet Mahal

KOMPAS.com - Linimasa Twitter pagi ini, Jumat (28/4/2017), ramai dengan pembahasan soal situs resmi Telkomsel yang tampak beda dari biasanya. Tampilan laman depan situs Telkomsel, www.telkomsel.com, ternyata diubah (deface) oleh peretas.

Dalam laman tersebut, sang peretas itu memprotes harga paket data Telkomsel yang dianggap terlalu mahal. Deskripsinya pun berisi kata-kata kasar yang mengeluhkan soal itu.

"Pegimane bangsa Endonesia mau maju kalo internet aja mahal," begitu salah satu deskripsinya, sebagaimana pantauan KompasTekno Jumat (28/4/2017) pagi.

Deskripsi selengkapnya menjabarkan tuntutan sang peretas yang belum diketahui identitasnya. Ia meminta penurunan harga kuota internet dari Telkomsel.

Pembagian dan pembatasan kuota untuk 2G/3G/4G juga diminta dihapus. Begitu pula dengan paket bundling layanan internet HOOQ dan Viu untuk hiburan.

"Gue cuma butuh kuota internet. Titik," sang peretas menegaskan bahwa paket bundling dengan layanan hiburan tak terlalu penting.

Menurut pantauan terakhir KompasTekno, situs Telkomsel kini sama sekali tak bisa diakses. Akan tetapi, jika memasukan kata "Telkomsel" di laman pencarian Google, hasil pencarian masih menampilkan pesan dari sang peretas.

Netizen Indonesia menanggapi keluhan sang peretas dengan komentar beragam, ada yang terkesan membela maupun menyindir.

"hahahah sotus telkomsel di hack yg kurang uang ????????????," kata akun @chiro_muchtar.

"Situs @Telkomsel di hack? Wah..bentuk protes dr pelanggan krn tarifnya kemahalan tuh hehehe," kata akun @iwanWEC.

"Sekelas telkomnyet, eh telkomsel di hack ... sebagai netizen, w miris ...," kata akun @TeukuRyan.

Apa kata Telkomsel?

Telkomsel pun meminta maaf atas peretasan yang terjadi. Vice President Corporate Communications Telkomsel, Adita Irawati, mengatakan saat ini pihaknya sedang melakukan penelusuran dan perbaikan.

"Kami menyampaikan permohonan maaf atas ketidaknyamanan yang dirasakan pelanggan dalam mengakses website resmi Telkomsel www.telkomsel.com. Saat ini kami sedang melakukan penelusuran dan perbaikan yang dibutuhkan agar pelanggan dan masyarakat bisa segera mengakses website tersebut," ia menjelaskan lewat keterangan resmi.

Lebih lanjut, Adita juga memberikan alternatif untuk mengakses informasi soal produk dan layanan Telkomsel melalui aplikasi MyTelkomsel, Call Center, maupun GraPARI.

Dari studi kasus tersebut, algoritma blok chiper dapat di terapkan dalam pengamanan data dari data-data penting user atau pengguna provider tersebut, agar data-data krusial yang ada di dalam website walaupun sudah diretas tapi tidak bisa di baca oleh peretas.

4. Berikan sintaks dari algoritma (prosen enkripsi dan deskripsi) kelompok dengan bahasa pemrograman yang dipilih!

block chiper chaining

block chiper chaining

5. Berikan link dari blog anggota kelompok anda!

* https://keamanansistemkomputerindustri.blogspot.com/2018/12/keamanan-sistem-komputer-industri.html

* http://teukurifkidhululfata.blogspot.com/2018/12/algoritma-chiper-blok.html

* https://iinmly.blogspot.com/2018/12/keamanan-sistem-komputer-quis.html

* https://pemvis.blogspot.com/2018/12/rabu-12-desember-2018-a.html?m=1

6. Berikan referensi sumber dari materi!

* http://dinus.ac.id/repository/docs/ajar/Kriptografi_-_Week9_-_Teknik_Block_Cipher.pdf

* http://www.academia.edu/7253321/Cipher_Blok_Block_Cipher

* https://cryptobounce.wordpress.com/2008/06/19/block-cipher/

B. ANALISA ALGORITMA

1. Deskripsikan hubungan KSK dengan Kiriftografi algoritma Kelompok dan algoritma kelompok lain yang memiliki kemiripan cara kerja!

Algoritma sama dengan kelompok satu yaitu algoritma DES dengan enkripsi terhadap sebuah data yang masuk, membaginya dalam blok blok data terebih dahulu, lalu proses enkripsi data

di lakukan secara terpisah terhadap masing-masing blok data.

2. Jelaskan tentang Algoritma kelompok lain mulai dari: pengertian, sejarah, cara kerjanya (proses ekripsi dan proses deskripsi), gambarkan flowchart berikan penjelasan!

pengertian

Algoritma DES (Data Encryption Standard) adalah salah satu algoritma yang dapat digunakan untuk melakukan enkripsi data sehingga data asli hanya dapat dibaca oleh seseorang yang memiliki kunci enkripsi tersebut.

Sejarah

DES atau Singkatan dari Data Encryption Standard merupakan algoritma penyandian yang diadopsi dan dibakukan oleh NBS (National Bureau Standard) yang kini menjadi NIST (National Institute of Standards and Technology) pada tahun 1977 sebagai FIPS 46 (Federal Information Processing Standard).

DES bermula dari hasil riset Tuchman Meyer yang diajukan sebagai kandidat Sandi Standard Nasional yang diusulkan oleh NBS. Konon katanya, algoritma yang dikembangkan oleh Tuchman Meyer ini merupakan algoritma terbaik dari semua kandidat Sandi Standard Nasional. Pada mulanya, algoritma yang kini disebut DES, memiliki panjang kunci sandi 128 bit. Namun selama proses pengadopsian, NBS melibatkan NSA (National Security Agency), dan algoritma sandi ini mengalami pengurangan ukuran kunci sandi dari 128 bit menjadi 56 bit saja. Sebagian orang mungkin mengira bahwa pengurangan panjang kunci sandi ini merupakan usulan NSA untuk melemahkan algoritma Tuchman Meyer karena motif politik tertentu. Entah itu untuk mempermudah penyadapan atau untuk melemahkan pengamanan informasi lawan politik. Mungkin NSA menginginkan algoritma Tuchman Meyer ini “cukup aman” untuk digunakan warga sipil, tetapi mudah dipecahkan oleh organisasi besar semisal NSA dengan peralatan canggihnya. Bila dibandingkan dengan performa komputer personal pada saat itu, algoritma sandi dengan panjang kunci 56 bit dapat dikatakan cukup aman bila digunakan oleh orang-orang “biasa”, tapi dapat dengan mudah dipecahkan dengan peralatan canggih dan tentunya kepemilikan alat canggih ini hanya dapat dijangkau oleh organisasi elit seperti NSA. Dengan dukungan dana yang melimpah, pembuatan alat brute‐force DES bukanlah hal yang mustahil pada saat itu. Kini algoritma DES sudah usang dan keamanannya pun sudah tidak dapat dipertanggungjawabkan lagi. Kini komputer personal pun sudah cukup untuk membobol algoritma DES, apalagi dengan adanya teknologi parallel computing dan internet yang berkembang pesat. DES telah secara resmi digantikan fungsinya oleh AES (Advanced Encryption Standard) dengan panjang kunci sandi 128, 192 dan 256 bit.

Kendatipun kita telah mengetahui bahwa algoritma AES sudah kuno dan tidak aman, tidak ada salahnya jika kita mempelajari algoritma ini untuk tujuan hobi atau pendidikan. Perlahan tapi pasti, belajar dari algoritma yang sederhana dan perlahan‐lahan menuju algoritma lain yang lebih kompleks.

Algoritma

DES bermula dari hasil riset Tuchman Meyer yang diajukan sebagai kandidat Sandi Standard Nasional yang diusulkan oleh NBS. Konon katanya, algoritma yang dikembangkan oleh Tuchman Meyer ini merupakan algoritma terbaik dari semua kandidat Sandi Standard Nasional. Pada mulanya, algoritma yang kini disebut DES, memiliki panjang kunci sandi 128 bit. Namun selama proses pengadopsian, NBS melibatkan NSA (National Security Agency), dan algoritma sandi ini mengalami pengurangan ukuran kunci sandi dari 128 bit menjadi 56 bit saja. Sebagian orang mungkin mengira bahwa pengurangan panjang kunci sandi ini merupakan usulan NSA untuk melemahkan algoritma Tuchman Meyer karena motif politik tertentu. Entah itu untuk mempermudah penyadapan atau untuk melemahkan pengamanan informasi lawan politik. Mungkin NSA menginginkan algoritma Tuchman Meyer ini “cukup aman” untuk digunakan warga sipil, tetapi mudah dipecahkan oleh organisasi besar semisal NSA dengan peralatan canggihnya. Bila dibandingkan dengan performa komputer personal pada saat itu, algoritma sandi dengan panjang kunci 56 bit dapat dikatakan cukup aman bila digunakan oleh orang-orang “biasa”, tapi dapat dengan mudah dipecahkan dengan peralatan canggih dan tentunya kepemilikan alat canggih ini hanya dapat dijangkau oleh organisasi elit seperti NSA. Dengan dukungan dana yang melimpah, pembuatan alat brute‐force DES bukanlah hal yang mustahil pada saat itu. Kini algoritma DES sudah usang dan keamanannya pun sudah tidak dapat dipertanggungjawabkan lagi. Kini komputer personal pun sudah cukup untuk membobol algoritma DES, apalagi dengan adanya teknologi parallel computing dan internet yang berkembang pesat. DES telah secara resmi digantikan fungsinya oleh AES (Advanced Encryption Standard) dengan panjang kunci sandi 128, 192 dan 256 bit.

Kendatipun kita telah mengetahui bahwa algoritma AES sudah kuno dan tidak aman, tidak ada salahnya jika kita mempelajari algoritma ini untuk tujuan hobi atau pendidikan. Perlahan tapi pasti, belajar dari algoritma yang sederhana dan perlahan‐lahan menuju algoritma lain yang lebih kompleks.

Algoritma

Cara kerja

Pembuatan Kunci

Semisal Alice berkeinginan untuk mengizinkan Bob untuk mengirimkan kepadanya sebuah pesan pribadi (private message) melalui media transmisi yang tidak aman (insecure). Alice melakukan langkah-langkah berikut untuk membuat pasangan kunci public key danprivate key:

1. Pilih dua bilangan prima p ≠ q secara acak dan terpisah untuk tiap-tiap p dan q. Hitung N = p q. N hasil perkalian dari pdikalikan dengan q.

2. Hitung φ = (p-1)(q-1).

3. Pilih bilangan bulat (integer) antara satu dan φ (1 < e < φ) yang juga merupakan koprima dari φ.

4. Hitung d hingga d e ≡ 1 (mod φ).

- bilangan prima dapat diuji probabilitasnya menggunakan Fermat's little theorem- a^(n-1) mod n = 1 jika n adalah bilangan prima, diuji dengan beberapa nilai a menghasilkan kemungkinan yang tinggi bahwa n ialah bilangan prima. Carmichael numbers (angka-angka Carmichael) dapat melalui pengujian dari seluruh a, tetapi hal ini sangatlah langka.

- langkah 3 dan 4 dapat dihasilkan dengan algoritme extended Euclidean; lihat juga aritmatika modular.

- langkah 4 dapat dihasilkan dengan menemukan integer x sehingga d = (x(p-1)(q-1) + 1)/e menghasilkan bilangan bulat, kemudian menggunakan nilai dari d (mod (p-1)(q-1));

- langkah 2 PKCS#1 v2.1 menggunakan &lamda; = lcm(p-1, q-1) selain daripada φ = (p-1)(q-1)).

Pada public key terdiri atas:

- N, modulus yang digunakan.

- e, eksponen publik (sering juga disebut eksponen enkripsi).

Pada private key terdiri atas:

- N, modulus yang digunakan, digunakan pula pada public key.

- d, eksponen pribadi (sering juga disebut eksponen dekripsi), yang harus dijaga kerahasiaannya.

Biasanya, berbeda dari bentuk private key (termasuk parameter CRT):

- p dan q, bilangan prima dari pembangkitan kunci.

- d mod (p-1) dan d mod (q-1) (dikenal sebagai dmp1 dan dmq1).

- (1/q) mod p (dikenal sebagai iqmp).

Bentuk ini membuat proses dekripsi lebih cepat dan signing menggunakan Chinese Remainder Theorem (CRT). Dalam bentuk ini, seluruh bagian dari private key harus dijaga kerahasiaannya.

Alice mengirimkan public key kepada Bob, dan tetap merahasiakan private key yang digunakan. p dan q sangat sensitif dikarenakan merupakan faktorial dari N, dan membuat perhitungan dari d menghasilkan e. Jika p dan q tidak disimpan dalam bentuk CRT dariprivate key, maka p dan q telah terhapus bersama nilai-nilai lain dari proses pembangkitan kunci.

Proses enkripsi pesan

Misalkan Bob ingin mengirim pesan m ke Alice. Bob mengubah m menjadi angka n < N, menggunakan protokol yang sebelumnya telah disepakati dan dikenal sebagai padding scheme.

Maka Bob memiliki n dan mengetahui N dan e, yang telah diumumkan oleh Alice. Bob kemudian menghitung ciphertext c yang terkait pada n:

Perhitungan tersebut dapat diselesaikan dengan cepat menggunakan metode exponentiation by squaring. Bob kemudian mengirimkanc kepada Alice.

Proses dekripsi pesan

Alice menerima c dari Bob, dan mengetahui private key yang digunakan oleh Alice sendiri. Alice kemudian memulihkan n dari cdengan langkah-langkah berikut:

Perhitungan di atas akan menghasilkan n, dengan begitu Alice dapat mengembalikan pesan semula m. Prosedur dekripsi bekerja karena

Kemudian, dikarenakan ed ≡ 1 (mod p-1) dan ed ≡ 1 (mod q-1), hasil dari Fermat's little theorem.

dan

Dikarenakan p dan q merupakan bilangan prima yang berbeda, mengaplikasikan Chinese Remainder Theorem akan menghasilkan dua macam kongruen

.

serta

.

flowchart

3. Lakukan pengetesan kedua algoritma tersebut dengan menggunakan sintaks bahasa pemrograman yang dipilih! Dengan inputan plantext

4. Berikan sintaks dari algoritma (prosen enkripsi dan deskripsi) kelompok dengan bahasa pemrograman yang dipilih!

Persamaan :

- menggunakan angka biner

- menggunakan kode ascii

- terdiri dari 64 bit.

Perbedaan:

- blockchiper lebih mudah di mengerti

- langkah blockchiper lebih singkat

-

5. Berikan link dari blog anggota kelompo klain tersebut!

Sinta Ariani 201631138 (https://rsintariani.blogspot.com/2018/12/tugas-blog-keamanan-sistem-komputer-ksk.html)

- Teddy Fauzan Putra Kuntjahjono 201631139 (http://teddy1631139.blogspot.com/)

6. Berikan referensi sumber dari materi!

* https://piptools.net/algoritma-des-data-encryption-standard/

* https://makalah-update.blogspot.com/2012/11/makalah-pengertian-dan-sejarah-des-data.html

* http://kriptografijaringan.blogspot.com/2016/03/enskripsi-algoritma-des-data-encryption.html

C. Buat kesimpulan berdasarkan penemuan persamaan dan perbedaan pada study kasus A dan B

Menggunakan algoritma DES ataupun block chiper sama saja. tapi harus diperhatikan pada key agar hacker susah untuk meng dekripsi chipertext yang telah di buat.